Об информационной защите сейчас не говорит только очень ленивый. IT-производители, интернет-ресурсы любой направленности, салоны связи, банки, СМИ, дружеские «поболтушки» - везде постоянно всплывают темы взлома, паролей, хакеров, мошенников… Актуальна ли эта тема в видеонаблюдении? С какими реальными угрозами можно столкнуться? Кто и как должен защищать систему видеонаблюдения? Об этом пойдёт речь в нашей статье.

Кому нужна защита

Прежде чем рассуждать, что от чего защищаем и как, давайте разберемся с тем, кто заинтересован в защите, кто инициирует требования о защите, кто контролирует реализацию мер защиты, какова роль каждого участника процесса, и кто несет ответственность за последствия.

Заказчик системы желает получить систему безопасности, которая исправно функционирует, выполняет поставленные заказчиком задачи в рамках заданных параметров. Очень часто заказчик рассматривает видеонаблюдение - как ещё одну технологическую систему и оставляет полный цикл реализации на Службу эксплуатации и Службу охраны. При этом IT департамент остается часто в стороне. С одной стороны - это логично, т.к. видеонаблюдение - это, по сути, действительно технологическая система, которая редко когда задействуется в рамках основной производственной деятельности заказчика, а соответственно и IT-шников. С другой стороны - сегодня IP-видеонаблюдение - это классическая IT-инфраструктура как со всеми её преимуществами, так и недостатками - такими как угрозы информационной безопасности, в которой хозяйственники, а порой и служба охраны, просто не имеют необходимых компетенций.

В обязанности и зону ответственности проектировщика входит поиск проектных решений задач заказчика, которые он ставит перед системой, и соответствия проектных решений требованиям законодательства и документам, указанным в ТЗ на проект. И в итоге - оформление проектных решений в виде проектной документации. Существуют ли обязательные требования по информационной безопасности в нормативных документах? Нам такие требования не известны. Соответственно, у проектировщика нет обязательств задумываться об информационной безопасности.

Инсталлятор обязан установить и настроить систему безопасности согласно проектной документации. Если в проектной документации не сказано ничего о том, как обеспечить информационную безопасность, то опять же нет никаких прочих требований законодательства, которые его к этому обяжут.

Производитель оборудования, пожалуй, единственный участник, который имеет информацию и опыт в области информационной безопасности и защиты от различного рода угроз. Именно к нему в первую очередь предъявляют претензии, и к нему стекается информация о случаях взлома и утечек информации. Производитель отвечает своей репутацией и делает многое для защиты своих устройств. У ответственного производителя есть необходимая информация и методики защиты, которыми он готов снабдить участников процесса.

В итоге у нас есть ситуация, когда редкий заказчик задумывается об информационной безопасности проектов видеонаблюдения, но именно он в первую очередь и страдает от изъянов в информационной защите. Методы защиты и рекомендации в области информационной безопасности есть у производителей, но и проектировщик, и инсталлятор по своей инициативе вряд ли будут изучать эту информацию. Выход из этой ситуации может быть в привлечении экспертов IT-департамента либо внешних экспертов в области информационной безопасности к написанию ТЗ на систему видеонаблюдения. Именно эксперт должен составить модель угроз и сформулировать требования к уровню информационной безопасности согласно предполагаемым угрозам, известным на текущий момент. Эксперт поможет проконтролировать проектные решения и указания для инсталлятора на соответствие сформулированным требованиям, проконтролировать и принять работу инсталлятора в части реализации мер обеспечения информационной безопасности, провести периодический аудит системы защиты.

Но хватит теории игр, вернемся к технике и поговорим о том, что угрожает именно системе видеонаблюдения.

Что нужно защищать в видеонаблюдении

Прежде чем говорить о способах и методах защиты, стоит поговорить об угрозах. Сначала посмотрим, что следует защищать в первую очередь. Практика показывает, что самое ценное это:

-

Видеоархивы и базы данных

-

Каналы связи, используемые в системе видеонаблюдения

-

Устройства: камеры, коммутаторы, серверы и прочие умные устройства

И далее мы поговорим об информационной защите, отталкиваясь от этого списка.

Видеоархивы и БД

Видеоархив – один из главных результатов работы охранного видеонаблюдения (в отличие, например, от наблюдения ситуационного, где требуется, прежде всего, оперативный показ «картинки» оператору). Ведь именно записи архива служат основой для его разбора и анализа происшествий. И эти записи могут быть подвержены угрозам:

-

Порча записей, утрата файлов видеоархива

Записи – это файлы. Нет файла – нет записи. Файлы же можно удалять, переименовывать, изменять. Это может сделать злоумышленник, получивший доступ, либо зловредная программа. Последствия – невозможность анализа происшествий; -

Подмена файлов видеоархива

На самом деле сделать это довольно сложно, т.к. видеоархив это не просто лишь папка с файлами, где файл подписан временем создания и именем камеры. Однако, если «овчинка стоит выделки», злоумышленники постараются разобраться в логике работы ПО и в структуре архивов. Если получится не только удалить запись кражи или проникновения, но и заменить её записью нормальной обстановки – эффективность видеонаблюдения можно считать, мягко говоря, недостаточной. Последствиями могут быть не только невозможность анализа, но и невозможность установления даты и времени происшествия, а также обнаружения самого факта инцидента; -

Несанкционированный просмотр видеоархива

Последний пункт не ухудшает целостность архивов и, строго говоря, не относится к текущей категории угроз. Но негативные последствия могут быть и тут. Во-первых, по записям несложно понять за какими именно объектами ведётся наблюдение, где находятся непросматриваемые камерами участки, насколько детализировано изображение и т.д. Что, в свою очередь, облегчит нанести запланированный умышленный ущерб охраняемому объекту. Во-вторых, может иметь место коммерческий шпионаж, особенно если камеры используются для наблюдения за рабочими процессами (т.н. промышленное или маркетинговое видеонаблюдение). Прямого ущерба (порчи или хищения) здесь может и не быть, а вот факт недополучения прибыли вплоть до полной убыточности предприятия – очень даже может.

По ценности с видеоархивом сопоставимы используемая в ПО база данных, в которой хранятся все настройки ПО, журналы событий, учётные записи пользователей и пр. «Поломка» базы может привести к нарушению работоспособности ПО, невозможности найти нужное событие или видеозапись (хотя сам по себе архив при этом может быть цел и невредим).

Каналы связи

Здесь речь пойдёт конкретно о линиях связи:

-

с IP-камерами;

-

между сервером и УРМ;

-

между серверами (в распределённой системе);

-

между сервером и сетевым хранилищем;

-

между сервером и интегрированной сторонней системой СКУД/ОПС/POS.

Думаем, вполне очевидно, что любые проблемы с передачей информации могут привести к полному или частичному нарушению работоспособности системы. И здесь хотим отметить два аспекта:

-

Перехват данных, порча, изменение, умышленные препятствия при передаче

Данные - это тот продукт, который генерируют устройства системы, и тот продукт , который потребляет станционное оборудование для принятия решений в автоматическом и автоматизированном режимах во исполнение целей системы видеонаблюдения (обеспечение безопасности, сопровождения бизнес-процессов, получения данных статистики для маркетинга и т.п.). Особенно опасна потеря данных в охранном видеонаблюдении - когда оператора может не быть вовсе, либо он контролирует только часть камер. В этом случае потеря нарушения в работе и потеря данных будет обнаружена только тогда, когда они понадобятся - как всегда в самый неподходящий момент. -

Нестабильная передача данных, не связанная напрямую со злонамеренным вмешательством

Вмешательства со стороны нет, но работа системы видеонаблюдения под угрозой. Это наиболее частая проблема. Любая линия связи должна иметь гарантированную пропускную способность, позволяющую передать видеопоток без потерь. Обеспечение этой способности становится очень важным моментом в случае, если система строится на уже имеющихся линиях связи, которые используются и для других целей: выход в интернет, работа с 1С, передача почты и т.п. Задача непростая, поэтому настоятельно и однозначно рекомендуем избегать «совмещённых» сетей и использовать для видеонаблюдения специально выделенную сеть.

Станционное оборудование, камеры и прочие устройства

Напомним, что речь идет об информационных угрозах (физическая порча в рамках данной статьи не рассматривается). И в этих рамках можно выделить следующие уязвимые места:

-

Конфигурация (программные настройки оборудования)

-

Несанкционированный доступ к изображению и управлению

Нарушение целостности конфигурации означает, что заданный режим работы не будет выполняться: ПО со «слетевшими» настройками может вообще не вести запись, качество изображения с камеры может снизиться ниже допустимого. Следствие – задачи, поставленные перед системой, будут выполняться не полностью, некорректно или даже не выполняться вовсе.

Доступ к изображению с IP-камер или управлению ПО не влечет сам по себе нарушения режима работы системы, но, как и в случае с архивами, даёт возможность определить слабые места в системе видеонаблюдения либо ухудшить эффективность определения тревожных событий.

Теперь, понимая, что нужно защищать в первую очередь, рассмотрим - что нам угрожает, и далее о методах защиты.

От чего нужно защищать видеонаблюдение

Угроз информационной безопасности существует немало. Мы не стали задаваться целью перебрать их все, а решили разделить на группы для общего понимания проблемы.

Человеческий фактор

Эту «группу угроз» стоит разделить на две категории. Первая – злоумышленники. Это люди, которые не режут провода и не мажут краской объективы – их методы аккуратны и незаметны (ещё раз повторим, что речь сейчас именно об информационной защите, а не о физической). Возможно, именно поэтому отследить такого рода угрозы очень трудно. Конкретно же в итоге может быть нанесён следующий ущерб:

-

уничтожение или подмена записей архивов;

-

изменение настроек и режимов работы системы;

-

несанкционированный доступ к наблюдению и просмотру архивов;

-

использование системы для собственных задач хакера (майнинг криптовалют и т.д.).

Нередко можно услышать фразы типа «хакеру неинтересна моя система – там нет ничего для него ценного». В корне неверно! Хакеру интересна любая система. Нет ничего ценного – можно использовать как «промежуточную площадку» для атаки информационной системы другой организации. Не подходит как площадка – можно использовать как «тестовый полигон» для отработки новых методов взлома. И так далее.

Вторая группа – это неквалифицированный персонал. В отличие от предыдущей категории угроз, здесь отсутствует злой умысел. Однако результаты неграмотного или неаккуратного пользования могут быть ровно такие же, как и в случае наличия умысла (ну разве что вместо майнинга будет игра в Косынку). Повторять список возможного ущерба не будем.

«Помехи» от стороннего оборудования

Этот тип угроз встречается, когда система IP-видеонаблюдения не является закрытой и использует сети связи совместно с другими системами предприятия (IP-телефония, ERP-системы и т.п.). Если проектировщик или инсталлятор не обратил внимания на их наличие и работу – высок шанс столкнуться с какими-то программными конфликтами, мешающими нормальной работе. В итоге - нестабильная работа как системы видеонаблюдения, так и других систем.

Зловредное ПО

Всем известные «вирусы», «трояны», «шифровальщики»… Как ни странно, несмотря на широкую известность, очень на многих объектах до сих пор вообще нет никакой защиты от этого типа угроз. Возможные последствия:

-

порча записей архивов;

-

торможение, прекращение работы ПО;

-

зависание, отказ системы.

Особенность этой категории в том, что эти угрозы, хоть и появляются в результате умышленных действий человека, действуют самостоятельно, т.е. не требуют какого-то непосредственного контроля со стороны злоумышленника. Поэтому они выделены в отдельную группу.

Методы обеспечения информационной безопасности

Существует множество статей, книг, учебных курсов и прочих источников информации, посвященных теме защиты. В этом океане данных непросто разобраться даже подготовленному человеку, но мы всё-таки попробуем. Для начала попробуем классифицировать способы защиты с учётом специфики отрасли CCTV:

-

встроенная защита ПО видеонаблюдения

-

защита на уровне коммутационного оборудования

-

собственная защита оборудования видеонаблюдения

Далее рассмотрим каждую категорию отдельно.

Встроенная защита ПО видеонаблюдения

Да, таковые действительно имеются. Некоторые явно видны в интерфейсе и описаны в документации, некоторые скрыты от глаза пользователя. В качестве примера приведём возможности в наиболее известных ПО видеонаблюдения:

| Функции | Интеллект | Axxon Next | Macroscop | Trassir | XProtect (Milestone) |

|---|---|---|---|---|---|

| Шифрование трафика «клиент-сервер» |

|

|

|

|

|

| Шифрование трафика «камера-сервер» |

|

|

|

|

|

| Контроль целостности конфигурации БД настроек ПО | * |

|

|

|

|

| Защита от подбора паролей |

|

|

|

** |

|

| Защита архива от доступа через Проводник |

|

|

|

|

|

| Защита паролем экспортированного архива |

|

|

|

|

|

| Шифрование экспортированного архива |

|

|

|

|

|

* в стандартном дистрибутиве отсутствует; есть в специальном исполнении ПО.

** требуется дополнительное программирование скриптов в ПО инсталлятором.

Как видно из таблицы (и как мы не устаём повторять) – различное ПО устроено по-разному. Соответственно – разная степень пригодности для разных задач.

Частично те уязвимости, которые есть в программном обеспечении видеонаблюдения, можно решить средствами защиты, встроенными в операционную систему, и дополнительными программами в составе видеосервера. Как минимум это:

-

возможность создавать учётные записи пользователей с ограниченными правами

-

возможности ограничить работу с USB-носителями

-

ограничения доступа к запуску любых программ кроме требуемых (не путать с правами пользователя в ОС)

-

«комплектные» брандмауэры и антивирусы

Защита на уровне коммутационного оборудования

Имеются в виду, прежде всего, коммутаторы. Коммутаторы, как и ПО, тоже бывают разные. Но точно можно сказать – неуправляемые коммутаторы средств защиты практически не имеют. Поэтому, если нужно защитить линии связи, необходимо использовать управляемые коммутаторы. Средств и способов защиты тут немало, говорить о них можно долго, поэтому ограничимся типовыми:

-

Средства ограничения доступа

Сюда можно отнести: фильтрацию по MAC-адресу с поддержкой «белых» списков, работу с VLAN, VPN, блокировку неиспользуемых портов; -

Средства шифрования

Да, некоторые коммутаторы могут сами шифровать приходящие данные и передавать их дальше на устройство, которое будет выполнять расшифровку приходящего потока. -

Средства аудита

Суть в том, что некоторые коммутаторы могут отслеживать попытки неразрешенного доступа или какие-то изменения в локальной сети и уведомлять о них администратора системы, например, по e-mail.

Заметим, что последняя категория средств предполагает наличие в штате IT-специалиста, контролирующего работу сетевого оборудования. В противном случае этот функционал не востребован и бесполезен - получать e-mail будет просто некому.

Возможности, предусмотренные производителями оборудования

Собственно, IP-камеры и коммутаторы достаточно защищены. Реальный эффект тут определяется прежде всего компетенцией и добросовестностью инсталлятора, который должен выполнить предписания производителя – изменить «дефолтные» пароли и настройки, отключить неиспользуемые функции, проверить актуальность прошивки и тому подобное.

С защитой серверов, УРМ и сетевых хранилищ несколько сложнее. С одной стороны, как мы показали выше, установленное ПО видеонаблюдения имеет ряд встроенных функций обеспечения безопасности, ОС имеет собственные механизмы защиты. С другой стороны – практика показывает, что этого недостаточно. Поэтому необходимо прорабатывать дополнительные средства и способы защиты, и тут уже вопрос к ответственности производителя именно готового видеосервера.

В качестве примеров дополнительных средств можно привести:

-

установку антивирусных программ,

-

программ ограничения доступа к интерфейсу ОС

К сожалению, на сегодняшний день нет какого-то законченного типового списка средств безопасности, которые должны входить в конфигурацию каждого видеосервера – и это вынуждает проектировщиков быть особо внимательными при выборе станционного оборудования. Надёжным вариантом будет обратиться к производителю серверов, специализирующемуся на рынке систем безопасности.

Не лишним будет напомнить и о мерах физической защиты систем видеонаблюдения:

-

Использование запираемых телекоммуникационных шкафов. Особенно для коммутаторов доступа вне серверной и кроссовых

-

Размещение серверного и важного коммутационного оборудования в выделенном запираемом помещении (серверной)

-

Прокладка кабелей в труднодоступных местах

-

Использование для прокладки и монтажа кабелей труб, закрытых лотков и боксов, монтажных коробок

-

Использование оборудования в специальном антивандальном исполнении на особо ответственных участках или в легкодоступных местах

Методы защиты мы теперь с вами знаем. Но как и кому их применять? А главное - системы бывают разные, с разной степенью угроз информационной безопасности и векторами атаки. Наши рекомендации для проектировщиков и инсталляторов систем видеонаблюдения далее.

Рекомендации по организации защиты системы IP-видеонаблюдения

Как нам думается, исходить следует, прежде всего, из характера и структуры системы IP-видеонаблюдения, так как этим определяется список возможных угроз и, соответственно, список мер защиты. Ниже мы разделили системы видеонаблюдения на три категории в зависимости от размера и особенностей сетей связи.

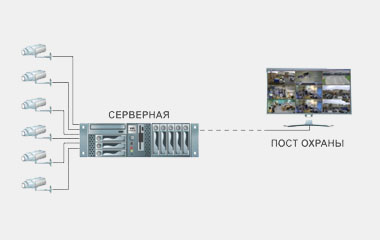

Закрытая система

Сеть только для задач видеонаблюдения, серверы, камеры, хранилища, УРМ, никаких внешних подключений.

Относительно простая с точки зрения информационной защиты система.

Программа-минимум обеспечения безопасности:

| Задачи | Рекомендации проектировщику: | Рекомендации инсталлятору: |

|---|---|---|

|

Защита архивов и БД |

✓ выбор топологии «сервер без отображения – УРМ для персонала» ✓ выбор ПО с возможностью создания резервных копий БД |

✓ создание резервных копий БД ✓ ограничение доступа пользователей к настройкам ПО |

|

Защита линий связи |

✓ выбор управляемого коммутатора с возможностями фильтрации по MAC-адресам и отключения неиспользуемых портов (при использовании вне серверной) |

✓ настройка «белого списка» MAC-адресов ✓ отключение неиспользуемых портов коммутатора |

|

Защита оборудования |

✓ выбор станционного оборудования с ограничением доступа к ОС ✓ выбор ПО видеонаблюдения с защитой от подбора паролей |

✓ создание резервных копий БД ✓ смена паролей доступа к настройкам коммутатора «по умолчанию» ✓ смена всех паролей доступа к IP-устройствам «по умолчанию» ✓ настройка и проверка работы функции защиты от подбора паролей |

Система, интегрированная с корпоративной сетью

Сеть только для задач видеонаблюдения, серверы, камеры, хранилища, УРМ, есть подключение к внутренней сети предприятия, одно или несколько УРМ в корпоративной сети.

В подобных системах зона ответственности проектировщиков и инсталляторов, как правило, заканчивается на коммутаторе, из которого уходит кабель в собственную сеть организации. Главная задача при этом – заложить и настроить коммутатор, позволяющий ограничить доступ извне только задачами просмотра изображения в клиентских приложениях ПО видеонаблюдения.

Программа-минимум обеспечения безопасности:

| Задачи | Рекомендации проектировщику: | Рекомендации инсталлятору: |

|---|---|---|

|

Защита архивов и БД |

✓ выбор топологии «сервер без отображения – УРМ для персонала» ✓ выбор ПО с возможностью создания резервных копий БД |

✓ создание резервных копий БД ✓ ограничение доступа пользователей к настройкам ПО |

|

Защита линий связи |

✓ выбор коммутаторов с фильтрацией по MAC-адресам и отключением неиспользуемых портов ✓ организация подключения к корпоративной сети через выделенный коммутатор с функциями «белого списка», VLAN, VPN, маршрутизации портов ✓ согласно требованиям и возможностям существующей корпоративной сети |

✓ настройка «белого списка» MAC-адресов ✓ отключение неиспользуемых портов коммутатора ✓ настройка безопасного подключения находящихся в корпоративной сети УРМ к сети видеонаблюдения согласно требованиям проекта и IT-отдела Заказчика ✓ фильтрация IP-портов согласно документации ПО видеонаблюдения |

|

Защита оборудования |

✓ выбор станционного оборудования с ограничением доступа к ОС ✓ выбор ПО с защитой от подбора паролей ✓ наличие антивирусного ПО в составе видеосервера |

✓ создание резервных копий БД ✓ смена всех паролей доступа к настройкам коммутаторов, IP-камер и других IP-устройств «по умолчанию» ✓ настройка и проверка работы функции защиты от подбора паролей ✓ отказ от использования стандартных TCP/IP/RTSP/RDP/HTTP-портов (те, что по умолчанию используют производители камер, коммутаторов, Windows и др.) |

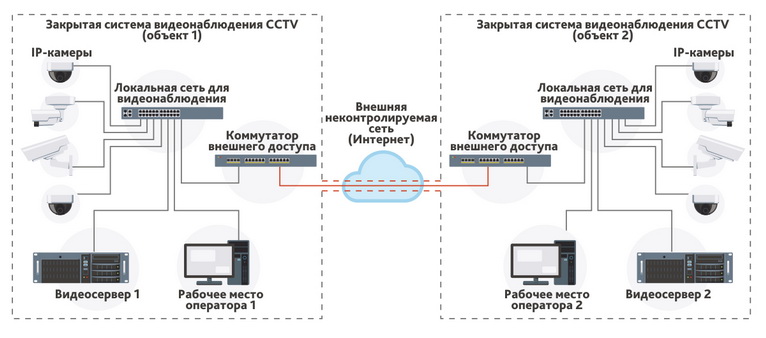

Распределённая система на базе внешних неконтролируемых сетей связи

Несколько сетевых сегментов только для задач видеонаблюдения, серверы, камеры, хранилища, УРМ. Для связи между сегментами используется Интернет и/или корпоративная сеть организации.

В таких системах на проектировщиков и инсталляторов ложится определённая ответственность не только за «двери» (коммутаторы, через которые осуществляется подключение к внешним каналам связи), но и за «дорогу» (настройка самого канала связи).

Программа-минимум обеспечения безопасности:

| Задачи | Рекомендации проектировщику: | Рекомендации инсталлятору: |

|---|---|---|

|

Защита архивов и БД |

✓ выбор топологии «сервер без отображения – УРМ для персонала» ✓ выбор ПО с возможностью создания резервных копий БД ✓ наличие антивирусного ПО на видеосерверах, сетевых хранилищах, УРМ |

✓ создание резервных копий БД ✓ ограничение доступа пользователей к настройкам ПО |

|

Защита линий связи |

✓ выбор коммутаторов с фильтрацией по MAC-адресам и отключением неиспользуемых портов ✓ организация соединения сегментов через выделенные коммутаторы с функциями «белого списка», VLAN, VPN, маршрутизации портов, шифрования трафика |

✓ настройка «белого списка» MAC-адресов ✓ отключение неиспользуемых портов коммутатора ✓ настройка безопасного соединения через сеть Интернет или корпоративную сеть между отдельными сегментами системы видеонаблюдения согласно требованиям проекта |

|

Защита оборудования |

✓ выбор станционного оборудования с ограничением доступа к ОС ✓ выбор ПО с защитой от подбора паролей ✓ наличие антивирусного ПО в составе видеосервера |

✓ создание резервных копий БД ✓ смена всех паролей доступа к настройкам коммутаторов, IP-камер и других IP-устройств «по умолчанию» ✓ настройка и проверка работы функции защиты от подбора паролей ✓ отказ от использования стандартных TCP/IP/RTSP/RDP/HTTP-портов (те, что по умолчанию используют производители камер, коммутаторов, Windows и др.) |

Напутствие Заказчикам

Итак, вы заложили требования обеспечения информационной безопасности в ТЗ на проект, ваша система безупречно спроектирована, аккуратно установлена и самым тщательным образом настроена. Вопрос безопасности считается закрытым? Нет, не считается.

Защита - это процесс. Никакую систему на свете нельзя считать 100%-но защищённой. Всегда можно найти способы и методы взломать или обойти защиту, не сегодня так завтра кто-то что-то да придумает на эту тему.

Все настроили согласно рекомендациям. Все прошивки актуальны. Все пароли изменены. Можно расслабится? Нет! Сегодня уже кто-то придумывает новые способы взлома, завтра будет обнаружена новая уязвимость. В деле обеспечения приемлемого уровня информационной безопасности нужно всегда быть на страже.

Следите за новостями, подпишитесь на рассылки производителей оборудования, не забывайте устанавливать рекомендуемые производителями «апдейты», приглашайте специалистов на аудит, ну или хотя бы просто не ленитесь регулярно задавать новые пароли и делать резервные копии БД — только тогда систему видеонаблюдения можно будет считать относительно защищённой.

Заключение

Информационная защита систем видеонаблюдения – задача, требующая усилий как проектировщиков, так и инсталляторов. Первые должны заложить оборудование, имеющее средства защиты, вторые – должным образом его настроить. Да, это дополнительная работа, зачастую довольно нудная и требующая немалого времени. Но в конечном счёте выигрывают все. Потому что в современном мире все мы в той или иной мере пользуемся результатами работы установленных систем безопасности и видеонаблюдения.

Обратить внимание

Наша компания бесплатно осуществляет услуги консалтинга по проектированию, в том числе и по вопросам информационной защиты станционного оборудования систем видеонаблюдения, а также проводит аудит спецификаций проекта, который избавит вас от рисков совершить ошибку при выборе проектного решения. Оборудование VIDEOMAX содержит необходимый набор средств информационной безопасности.

Прислать запрос можно на e-mail: info@videomax.ru либо можете связаться с нами по бесплатному телефону 8 800 302-55-46.